Sposób działania Infostealerów

Charakterystyczną cechą infostealerów jest ich działanie w tle, co sprawia, że są trudne do wykrycia i nie wzbudzają podejrzeń ofiary poprzez nietypowe zachowanie systemu. Są zdolne do przetrwania ponownego uruchomienia systemu i zdalnego zarządzania zainfekowanym urządzeniem.

Infostealery są wszechstronne. Mogą być wykorzystywane zarówno w systemach komputerowych, jak i na urządzeniach mobilnych. Ich skuteczność może być zwiększona poprzez wykorzystanie podatności i luk w oprogramowaniu.

Techniki kradzieży danych

- Infostealery wykorzystują różnorodne metody w celu wyszukania i wyodrębnienia istotnych danych:

- Przejęcie sesji przeglądarki (browser session hijacking): Kradzież plików cookie i tokenów sesji, umożliwiająca nieautoryzowany dostęp do kont online bez znajomości nazwy użytkownika i hasła.

- Monitorowanie i przechwytywanie schowka (clipboard hijacking): Przechwytywanie i modyfikowanie zawartości schowka (np. numerów kont, haseł) w momencie kopiowania danych przez ofiarę.

- Wyodrębnianie danych uwierzytelniających (credential dumping): Zbieranie danych logowania (haseł, kluczy prywatnych, loginów) przechowywanych w zainfekowanym systemie, np. w przeglądarkach internetowych.

- Wyszukiwanie portfeli kryptowalut (crypto-wallet harvesting): Przeszukiwanie w poszukiwaniu oprogramowania do krypto-portfeli i wykradanie kluczy prywatnych, aby przenieść kryptowaluty.

- Zbieranie adresów e-mail (email harvesting): Przeszukiwanie plików i wiadomości e-mail w celu zbierania adresów i innych informacji kontaktowych do dalszych ataków phishingowych.

- Przechwytywanie formularzy (form grabbing): Kradzież danych wpisywanych w formularzach na stronach internetowych przed ich zaszyfrowaniem przez przeglądarkę.

- Keylogging: Rejestrowanie naciśnięć klawiszy na klawiaturze, co pozwala na poznanie haseł, danych kart płatniczych i innych poufnych informacji.

- Atak "człowiek w przeglądarce" (man-in-the-browser): Wstrzykiwanie złośliwego kodu bezpośrednio do przeglądarki, umożliwiające przechwytywanie i manipulowanie informacjami w czasie rzeczywistym, nawet na bezpiecznych stronach.

- Przechwytywanie ekranu (screen capturing): Wykonywanie zrzutów ekranu w krytycznych momentach, np. podczas przeglądania danych osobowych lub wpisywania danych uwierzytelniających.

- Living Off The Land (LOTL): Wykradanie danych poprzez natywne narzędzia wbudowane w system operacyjny.

Dystrybucja Infostealerów

Infekcja infostealerem może odbyć się na kilka różnych sposobów. W sposób szczególny należy uważać na:

- Typowe wektory: Cyberprzestępcy dystrybuują infostealery głównie za pośrednictwem e-maili phishingowych, zainfekowanych załączników lub zainfekowanych stron internetowych.

- Malware-as-a-Service (MaaS): Infostealery są często dostępne w modelu MaaS, gdzie programiści udostępniają swoje infostealery innym za opłatą abonamentową. To sprawia, że są dostępne dla osób o różnym poziomie wiedzy technicznej. W połowie 2024 roku, 24% złośliwego oprogramowania oferowanego jako usługa stanowiły infostealery.

- Malvertising: Złośliwe reklamy, które są nośnikami złośliwego oprogramowania, mogą rozprzestrzeniać infostealery, nawet na legalnych stronach internetowych i w mediach społecznościowych.

- Skompromitowane oprogramowanie: Mogą być również dołączane do zhakowanego oprogramowania, zainfekowanych rozszerzeń przeglądarek czy pirackich programów.

Skutki infekcji

skali zagrożenia związanego z infostealerami świadczą potencjalne skutki infekcji tym malwarem. Wśród najbardziej dotkliwych konsekwencji warto wymienić:

- Wycieki danych: Kradzież poufnych informacji i dokumentów organizacji oraz danych osobowych klientów i kontrahentów, co może negatywnie wpłynąć na wizerunek firmy.

- Straty finansowe: Oprócz przestojów w działalności biznesowej, straty mogą wynikać z wykorzystania wykradzionych dostępów lub dalszych ataków, np. DDoS czy ransomware.

- Kradzież tożsamości: Przestępcy mogą wykorzystać wykradzione dane do kradzieży tożsamości pracowników, klientów, a nawet zarządu.

- Utrata poufnej dokumentacji: Infostealer może przeszukać pliki firmy w poszukiwaniu własności intelektualnej, kontraktów, tajemnic handlowych, co może przynieść ogromne straty.

- Oszustwa: Logi infostealera mogą dostarczyć informacji wykorzystywanych w atakach spear-phishingowych.

- Dostęp do systemów informatycznych: Zainfekowanie systemu może być początkiem szerszego ataku, pozwalając przestępcom zdobyć wiedzę o zabezpieczeniach, dane logowania, a nawet oszacować wysokość okupu.

- Problemy prawne: Wykradzione dane klientów mogą prowadzić do sankcji prawno-finansowych (np. kary administracyjne za naruszenie bezpieczeństwa danych osobowych ze strony UODO) oraz pozwów cywilnych.

Jak chronić sprzęt przed zarażeniem infostealerem

Aby zminimalizować ryzyko infekcji infostealerem warto stosować poniższe środki zapobiegawcze podnoszące cyberbezpieczeństwo organizacji:

- Silne i unikalne hasła: Używaj trudnych do odgadnięcia, co najmniej 12-znakowych, unikalnych haseł do każdej usługi. Rozważ używanie zaufanego menedżera haseł.

- Wieloskładnikowe uwierzytelnianie (MFA/2FA): Aktywuj dodatkową weryfikację tożsamości, np. poprzez skanowanie odcisku palca, kody z aplikacji uwierzytelniających (np. Microsoft Authenticator, Google Authenticator) lub klucze sprzętowe U2F. Kody SMS są mniej bezpieczne.

- Aktualizacja oprogramowania: Regularnie aktualizuj system operacyjny, programy i aplikacje. Aktualizacje często zawierają poprawki luk bezpieczeństwa.

- Programy antywirusowe i zapory sieciowe: Korzystaj z aktualnego oprogramowania antywirusowego w czasie rzeczywistym i regularnie skanuj dysk. Używaj również zapory sieciowej.

- Zasada ograniczonego zaufania: Zawsze dokładnie weryfikuj nadawców wiadomości, linki i załączniki. Nie spiesz się z działaniem, zwłaszcza jeśli wiadomość ma naglący ton lub oferuje wyjątkowo atrakcyjne warunki.

- Dbaj o prywatność w sieci: Ograniczaj udostępnianie danych osobowych, korzystaj z szyfrowanych komunikatorów i unikaj publicznych sieci Wi-Fi, chyba że używasz VPN.

- Szkolenia z cyberbezpieczeństwa: Regularne szkolenia, zwłaszcza dotyczące phishingu, podnoszą świadomość zagrożeń i odporność na ataki socjotechniczne.

- Ciągły monitoring systemów: Ciągłe monitorowanie infrastruktury pozwala na szybkie wykrycie anomalii.

- Monitorowanie wycieków haseł: Szybki reset haseł w przypadku ich wycieku jest kluczowy.

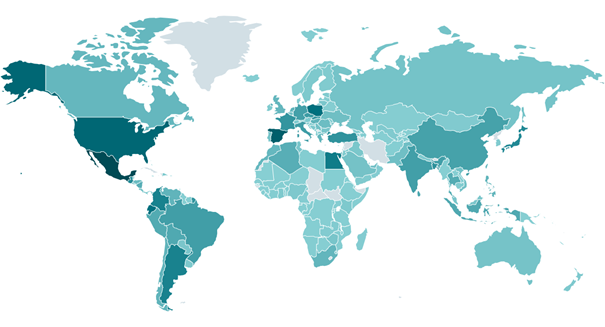

Charakterystyka Lumma Stealer

Lumma Stealer to złośliwe oprogramowanie typu infostealer, które jest w stanie wykraść szeroki zakres informacji. Według raportu CERT Orange z 2025 r. jest to najczęściej występujący infostealer w Polsce. Zagrożenie nim jest znacznie większe, gdyż ma charakter globalny, o czym świadczy poniższa mapa częstości występowania Lumma Stealer w poszczególnych krajach.

Źródło: ESET Research

Lumma Stealer stakuje głównie użytkowników systemu Windows. Działa w modelu Malware-as-a-Service (MaaS), co oznacza wynajem i sprzedaż oprogramowania na potrzeby samodzielnego dokonywania ataków przez klientów. W tym modelu sprzedaży atakujący mogą zakupić malware za pośrednictwem komunikatora Telegram, uzyskać pomoc w konfiguracji i skupić się na dystrybucji do potencjalnych ofiar. Lumma Stealer jest sprzedawany przede wszystkim w modelu subskrypcyjnym z opłatami za miesiąc użytkowania i z możliwością wyboru poziomu usługi zależnego od liczby oraz rozwinięcia dostępnych funkcji (koszt od 250$ do 1000$ miesięcznie).

Lumma Stealer jest rozprzestrzeniany poprzez:

Fałszywe strony weryfikacyjne (CAPTCHA): Pojawiają się one w wyniku zainfekowanych reklam (malvertising), fałszywych aktualizacji oprogramowania lub złośliwych linków rozsyłanych w wiadomościach phishingowych.

Ataki ukierunkowane na firmy: Przykładem jest kampania, w której hakerzy rozsyłali autentyczne alerty e-mail z GitHuba, podpisane przez „zespół ds. bezpieczeństwa”, kierujące do fałszywych stron weryfikacji ludzkiej (Captcha).

„Cracki”, „hacki” i „cheaty” do gier: Kolejna kampania dystrybucji Lumma Stealer była prowadzona na platformie YouTube i jej celem byli „nie do końca uczciwi” gracze komputerowi. Filmy o tytułach obiecujących „cracki”, „hacki” i „cheaty” do gier, pozwalające uzyskać lepszy wynik lub łatwiejszą rozgrywkę, prezentowały, jak w łatwy sposób pobrać, zainstalować i wykorzystać oprogramowanie.

Po udanej infekcji i zainstalowaniu złośliwego oprogramowania na urządzeniu ofiary, Lumma Stealer przystępuje do infiltracji zasobów IT i kradzieży danych. Dane wykradane przez ten infostealer obejmują:

hasła, ciasteczka i historia z przeglądarek,

informacje z rozszerzeń w przeglądarkach powiązanych z kryptowalutami i obsługą uwierzytelniania wieloskładnikowego,

tokeny aplikacyjne Discorda,

dane klientów z poczty elektronicznej (wiadomości, załączniki, poświadczenia logowania),

dane dotyczące portfeli kryptowalutowych (klucze prywatne, adresy portfeli, historia transakcji),

inne interesujące pliki, na przykład zawierające słowa kluczowe (wallet, bitcoin, pass).

Podsumowanie

W dobie rosnącej liczby cyberataków, infostealery stanowią realne i dynamicznie rozwijające się zagrożenie dla firm każdej wielkości. Ich zdolność do kradzieży poufnych danych w sposób niewidoczny dla użytkownika czyni je wyjątkowo niebezpiecznymi, a szeroka dostępność w modelu Malware-as-a-Service sprawia, że atakujący nie muszą posiadać specjalistycznej wiedzy, by je wykorzystać.

Dlatego kluczowe znaczenie ma proaktywne podejście do bezpieczeństwa: inwestowanie w technologie ochronne, ciągłe monitorowanie systemów, regularne szkolenia pracowników oraz budowanie świadomości zagrożeń.

Nie ma dziś organizacji, która mogłaby z pełnym spokojem zignorować temat infostealerów - stawką jest nie tylko bezpieczeństwo danych, ale także reputacja, zaufanie klientów i przyszłość całej firmy.